Na verdade isso não é ativação, não fere os termos de uso da MS por usar um comando nativo do próprio sistema, e permite aumentar o prazo de uso do Windows 7 grátis. Eu sabia disso mas ainda não havia postado aqui, aproveitando o tema de um texto do colega Julio do GdH, lá vai. A partir do Windows Vista a Microsoft mudou a forma como o Windows é instalado: ele não exige um número serial. Ao instalar sem um serial, o sistema funciona como um software demo: roda por 30 dias de forma completa sem violar a licença de uso, inclusive pode receber atualizações automáticas do siteda MS. Isso é um ponto muito bom, pois simplifica a instalação, além de facilitar os esquecidos que perdem a etiqueta, o CD ou o número serial mesmo anotado em algum lugar. O Windows 7 segue o mesmo esquema. E assim como no Vista, o Seven também permite que o prazo para ativação seja expandido. Tudo isso sem usar cracks do Windows 7, nem números seriais piratas. E o melhor: dentro da conformidade com o EULA, ou com a lei, como quiser. Um comando do próprio sistema aumenta em 30 dias o período de ativação. E ele pode ser executado até três vezes. Como o Windows já fornece um período de cortesia de 30 dias, mais 3x30=90, o sistema pode rodar tranquilamente por 120 dias, sem precisar de um serial válido nem ser ativado. E sem precisar de cracks. É fácil! Como ativar o Windows 7 sem serial por 120 dias Na verdade não é bem "ativar", o sistema não estará ativado mas estará nos conformes da MS, sendo tratado como original, dentro do período de cortesia. Simplesmente dê o comando slmgr -rearm como administrador. Para isso: Abra o prompt de comando como administrador (digite cmd no campo de busca do Iniciar, clique nele com o direito, e escolha Executar como administrador). Digite: slmgr -rearm Veja: E tecle ENTER. Aguarde. Uma janela de confirmação deverá aparecer: Feito isso, reinicie o sistema, e o tempo de expiração voltará a ser de 30 dias. Naturalmente ele "rearma" a bomba, ou reseta o tempo de ativação. O ideal é rodar poucos dias antes de vencer o prazo, quando faltar uns 2 ou 3 dias. Quem quiser usar o Windows 7 sem pagar por sua própria responsabilidade, pode ter então uma reinstalação a cada 120 dias, em vez de 30. E sem precisar de cracks do Windows 7, que muitas vezes podem conter arquivos maliciosos ou vírus / malware disfarçados. O recurso é ideal para fabricantes e vendedores que vendem PCs com Windows já instalado. Eles instalam e não ativam, e ao fornecer o PC ao cliente, utilizam o "rearm". Assim a pessoa tem os seus 30 dias para usar o sistema sem ativar. O adiamento na ativação nem sempre é visto como pirataria. Se a pessoa modificar alguns componentes do hardware precisará ativar novamente, então o tempo é bom para que ela possa colocar o hardware definitivo no seu PC.

Falar de política, aqui nesse país, sempre vai ser muito complicado. Inseridos em um contexto de extrema corrupção – não generalizando, claro -, o povo brasileiro está cada vez mais descrente com as atitudes e promessas dos candidatos, que não transpassam confiança para o seu eleitorado, mas apenas para os fanáticos e os simpatizantes partidários. Essa falta de transparência, acredito eu, pode ser a causa dessa insegurança na hora de apertar o botão “confirma”.

Deixando a demagogia política de lado, é ano de eleição e acredito que o Brasil vai pra frente desta vez (tomara que não “quebre a cara” novamente). A minha esperança tem uma base: a política 2.0 e a atuação das redes sociais nas campanhas políticas. Muitos não sabem o que significa esse conceito 2.0 que está sendo implantado na atualidade, mas não é difícil de explicar. Trata-se da mudança da segunda geração de comunidades e serviços para a plataforma Web.

O conceito de “transparência”, ao ser retomado, fez com que muitos políticos (na verdade, seus assessores) percebessem a importância que a utilização correta das redes sociais têm em “humanizar” e aproximar o candidato do seu público-alvo, facilitando uma comunicação de campanha que antigamente era primitiva e difícil de ser realizada. Além do mais, perceberam que o ambiente virtual barateava a campanha de tal forma que os candidatos poderiam utilizar esse capital para outros fins.

O divisor de águas na utilização da internet dentro das campanhas políticas foi o presidente norte-americano Barack Obama, sem dúvidas. Inserido em um número considerável de redes sociais, sua equipe fez um trabalho sensacional, não só “indoor”, como “outdoor” também. O primeiro, feito através de muitas pesquisas e planejamento, possibilitou o reconhecimento dos públicos-alvos e as redes que eles participam. O segundo, por sua vez, fui fundamental para colocar em prática, com ações e produção de conteúdo, todo o planejamento feito pelos estrategistas.

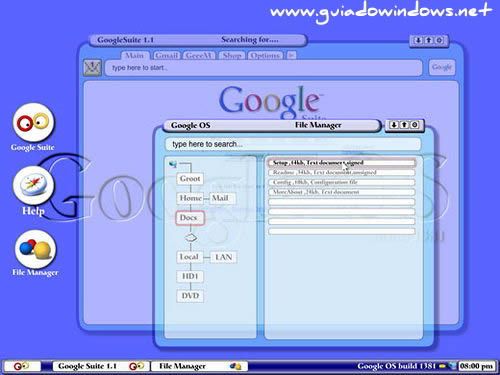

O Google está com a corda toda, e logo depois de tirar seus serviços web da “fase Beta”, anunciou que na metade de 2010 planeja lançar o sistema operacional Google Chrome OS baseado no kernel do Linux.

O diretor de comunicações do Google Brasil se pronunciou aos principais sites de tecnologia do país e comunicou que o sistema está alinhado à estratégia de computação em nuvens, uma forma de utilizá-lo em máquinas mais modestas e aproveitar o máximo do poder de computação da rede.

Foi frisado ainda que os principais aspectos do sistema deverão ser a velocidade, simplicidade e segurança, e apesar do Google Chrome OS ser inicialmente voltado para computadores portáteis de baixo custo, poderá ser utilizado em qualquer computador baseado na arquitetura X86 com chips da Intel ou AMD.

Quem acompanha os lançamentos da Intel sabe que alguns dos novos processadores Intel Core i5 e Core i7 suportam uma tecnologia chamada Turbo Boost, que aumenta o clock de um núcleo do processador conforme a demanda. Agora é a vez da AMD implantar o recurso em seus processadores top de linha: Phenom II X4 e Phenom II X6.

O recurso funciona assim: quando um programa que exige muito processamento não é multithreading, ou seja, utiliza apenas um núcleo, a velocidade desse nucleo aumenta, possibilitando que esses programas ganhem performance. No caso do AMD Phenom II X6 ‘Thuban’, o clock de um único núcleo aumenta em 500 MHz.

| Modelo | Clock padrão | Clock com Turbo 3D |

|---|---|---|

| AMD Phenom II X6 1095T | 3.2 GHz | 3.7 GHz |

| AMD Phenom II X6 1075T | 3.0 GHz | 3.5 GHz |

| AMD Phenom II X6 1055T | 2.8 GHz | 3.3 GHz |

| AMD Phenom II X6 1035T | 2.6 GHz | 3.1 GHz |

O melhor de tudo é que as placas com chipset AMD 790GX e AMD 785G suportarão os novos processadores de quatro e seis núcleos da empresa, inclusive com o recurso Turbo 3D, bastando apenas que o usuário faça uma atualização de BIOS (se a fabricante da placa mãe lançar a atualização, obviamente). As novas placas mãe com o novo chipset AMD 890GX já estão prontas.

Os preços não foram divulgados por nossa fonte, mas os AMD Phenom II X6 e AMD Phenom II X4 (960T, cujo clock não foi divulgado) com o Turbo 3D estão planejados para serem lançados no segundo quadrimestre do ano.

Fonte: CHW.

O envio indiscriminado e abusivo de milhões de mensagens indesejadas via e-mail, conhecido como Spam, entope servidores de e-mail e caixas postais de usuários com e-mails falsos que induzem o internauta a contaminar seu computador com vírus eletrônicos e outras ameaças à sua segurança e privacidade.

Para o envio de e-mails, antes da nova orientação dos provedores, os usuários tinham que configurar seu software de correio eletrônico para conectar-se à porta 25 (TCP), utilizada pelos servidores SMTP para os envios das mensagens.

Esta utilização da porta 25 tem sido motivo de amplos debates na comunidade provedora e usuária de Internet. A luta contra o envio de Spam movimenta os provedores de serviços de Internet há anos e resultou na recomendação do Comitê Gestor da Internet (CGI.br) para o bloqueio da porta 25 do protocolo TCP, devendo-se ser utilizada uma outra porta em seu lugar. De acordo com os provedores, esta medida não tem a pretensão de resolver o problema do Spam, mas terá eficiência na redução de seu volume, por isso a importância em sua adesão.

Esse processo de migração de portas já começa a ser seguido pelos os provedores, em benefício aos usuários de Internet, que, acompanhados por suas entidades representativas estão trabalhando para que ocorra o mínimo de inconvenientes a seus usuários.

As entidades que reúnem os provedores de serviços de Internet, entre elas a Abramulti, Abranet, Abrappit, Abrint, Aprova - PE, Aprova - PB, InternetSul, Rede Global Info e RedeTeleSul, começam a orientar seus associados a adotarem o bloqueio o mais rápido possível, fornecendo aos seus assinantes a nova porta a ser utilizada.

Não há prazo estabelecido para que todos os provedores sigam a esta orientação, mas todas as entidades envolvidas no processo contra o Spam afirmam que esperam que, já no primeiro trimestre de 2010, a maioria dos usuários de Internet do Brasil já esteja com a nova configuração. Após isso, foi dado sinal verde para que as operadoras de Telecom apliquem filtros em suas redes e, assim, a adesão imediata à nova metodologia para evitar transtornos na fase de bloqueio que vem sendo considerada pelo mercado como vital.

Engenharia social compreende a inaptidão dos indivíduos manterem-se atualizados com diversas questões pertinentes a tecnologia da informação, além de não estarem conscientes do valor da informação que eles possuem e, portanto, não terem preocupação em proteger essa informação conscientemente. É importante salientar que, a engenharia social é aplicada em diversos setores da segurança da informação independente de sistemas computacionais, software e ou plataforma utilizada, o elemento mais vulnerável de qualquer sistema de segurança da informação é o ser humano, o qual possui traços comportamentais e psicológicos que o torna suscetível a ataques de engenharia social. Dentre essas características, pode-se destacar:

Vaidade pessoal e/ou profissional: O ser humano costuma ser mais receptivo a avaliação positiva e favorável aos seus objetivos, aceitando basicamente argumentos favoráveis a sua avaliação pessoal ou profissional ligada diretamente ao benefício próprio ou coletivo de forma demonstrativa.

Autoconfiança: O ser humano busca transmitir em diálogos individuais ou coletivos o ato de fazer algo bem, coletivamente ou individualmente, buscando transmitir segurança, conhecimento, saber e eficiência, buscando criar uma estrutura base para o início de uma comunicação ou ação favorável a uma organização ou individuo.

Formação profissional: O ser humano busca valorizar sua formação e suas habilidades adquiridas nesta faculdade, buscando o controle em uma comunicação, execução ou apresentação seja ela profissional ou pessoal buscando o reconhecimento pessoal inconscientemente em primeiro plano.

Vontade de ser útil : O ser humano, comumente, procura agir com cortesia, bem como ajudar outros quando necessário.

Busca por novas amizades : O ser humano costuma se agradar e sentir-se bem quando elogiado, ficando mais vulnerável e aberto a dar informações.

Propagação de responsabilidade : Trata-se da situação na qual o ser humano considera que ele não é o único responsável por um conjunto de atividades.

Persuasão : Compreende quase uma arte a capacidade de persuadir pessoas, onde se busca obter respostas específicas. Isto é possível porque as pessoas possuem características comportamentais que as tornam vulneráveis a manipulação.

A engenharia social não é exclusivamente utilizada em informática, a engenharia social é uma ferramenta onde exploram-se falhas humanas em organizações físicas ou jurídicas onde operadores do sistema de segurança da informação possuem poder de decisão parcial ou total ao sistema de segurança da informação seja ele físico ou virtual, porém devemos considerar que as informações pessoais, não documentadas, conhecimentos, saber, não são informações físicas ou virtual, elas fazem parte de um sistema onde possuem características comportamentais e psicológicos onde a engenharia social passa a ser auxiliada por outras técnicas como: leitura fria, linguagem corporal, leitura quente, termos usados ao auxilio da engenharia social para obter informações onde a informação não é física ou virtual e sim comportamental e psicológica.

A engenharia social é praticada em diversas profissões beneficamente ou não, visando proteger um sistema da segurança da informação ou atacar um sistema da segurança da informação.

Um engenheiro social não é um profissional na engenharia social (a engenharia social não é uma faculdade e sim técnicas), mas trata-se de uma pessoa onde possui conhecimentos em diversas áreas profundamente ou não, 99% das pessoas que praticam a engenharia social de forma benéfica ou não, trabalham em grandes empresas ou em empresas de médio porte, visando buscar falhas em um sistema de segurança da informação para aperfeiçoar ou explorar falhas.

Embora a internet sempre fora uma ferramenta colaborativa, só nos últimos anos percebemos o leque de possibilidades com a web 2.0 e a verdadeira integração entre as pessoas e o conteúdo gerado, e não apenas navegar pela internet.

A Web 2.0, assim chamada, mudou e ainda está mudando a comunicação na internet. A sua opinião e o seu conteúdo tronou-se importante, para este blog e outros milhares espalhados pela internet.

Já são milhares de serviços disponíveis, a maioria de forma gratuita, com destaque para:Blogger

Wordpress

Myspace

Youtube

Metacafe

Del.icio.us

Digg

Furl

Flickr

Várias redes sociais feitas por brasileiros pareciam promissoras, mas com o tempo foi mostrado que elas não tinham força para continuar. Será que os usuários brasileiros ainda não se adaptaram com as redes sociais? O Via6, por exemplo, teve sua glória em 2007, e chegou até a ser uma das principais redes sociais do Brasil feita para quem procura contatos profissionais.

Várias redes sociais feitas por brasileiros pareciam promissoras, mas com o tempo foi mostrado que elas não tinham força para continuar. Será que os usuários brasileiros ainda não se adaptaram com as redes sociais? O Via6, por exemplo, teve sua glória em 2007, e chegou até a ser uma das principais redes sociais do Brasil feita para quem procura contatos profissionais.

Depois de atingir seu auge, o Via6 perdeu muito usuários ativos e a maioria deles nunca mais acessou suas contas. Acho que o contribuiu foi o fato da equipe que trabalhava no projeto não ter dado andamento em nenhuma novidade.

Os Diggs do Brasil é outro exemplo. Eles simplesmente não engrenaram. Só servem para a autopromoção de blogs com destaques para notícias promovidas através de panelas que votam apenas nas suas notícias dos amiguinhos de panela. Um verdadeiro troca-troca.

Comunidades menores acontecem em fóruns de discussão e grupos de temas específicos, que não deixam de ser sociais, embora existam a muito mais tempo que as redes sociais propriamente ditas.

A realidade é que só o Orkut, que nem brasileiro é, conseguiu uma grande profundidade no nosso país. Motivo? Talvez por ser o primeiro ou mais fácil de usar. De fato a plataforma do Orkut é muito bem feita, e apesar dos problemas iniciais ele conseguiu manter-se firme até hoje.